Mi a Modsecurity?

A ModSecurity egy nyílt forráskódú webalkalmazás-tűzfal (WAF – Web Application Firewall), amely különböző webszerverekhez, például Apache, Nginx és IIS rendszerekhez érhető el.

Feladata egy külső biztonsági réteg létrehozása a webszerver és a webalkalmazás között, amely több millió szabály és minta segítségével képes észlelni és megakadályozni a különböző támadási kísérleteket, még mielőtt azok kárt okozhatnának.

Mivel a webes támadások több mint 70%-a a webalkalmazás szintjén történik, a szolgáltatóknak és üzemeltetőknek létfontosságú eszköz a ModSecurity a rendszereik védelmében.

Mit véd a ModSecurity?

A ModSecurity képes felismerni és blokkolni többek között az alábbi típusú támadásokat:

-

SQL Injection (adatbázis parancsok beinjektálása)

-

Cross-Site Scripting (XSS)

-

Remote File Inclusion (külső fájlok betöltése)

-

Local File Inclusion (helyi fájlok betöltése)

-

Command Injection (rendszerparancsok futtatása)

-

Fájl feltöltési támadások

-

HTTP Parameter Pollution és más manipulációs próbálkozások

Még ha egy támadást nem is blokkol azonnal, az eseményt naplózza, így az üzemeltetők kielemezhetik a gyanús aktivitásokat.

Szabálykészletek

A ModSecurity alapértelmezett szabályokkal érkezik, de a biztonság további növelése érdekében ajánlott telepíteni jól ismert szabálykészleteket is, például az OWASP Core Rule Set (CRS) vagy COMODO WAF csomagot, amely több száz általános sebezhetőségre kínál védelmet. Ezeket a szabálykészleteket le is tudod tölteni az internetről, és tanulmányozni a mintákat.

Ezek a szabálykészletek frissíthetők és testre szabhatók az adott környezet igényei szerint.

Hibaüzenetek

A Modsecurity-re leggyakrabban jellemző hibaüzenetek:

-

403 Forbidden: Ha egy szabály megsértése miatt blokkolódik a kérés.

-

406 Not Acceptable: Bizonyos, nem elfogadott tartalom vagy fejléc miatt történik blokkolás.

-

400 Bad Request: Ha a WAF szűrői alapján a kérés hibásan lett összeállítva (pl. gyanús karakterek).

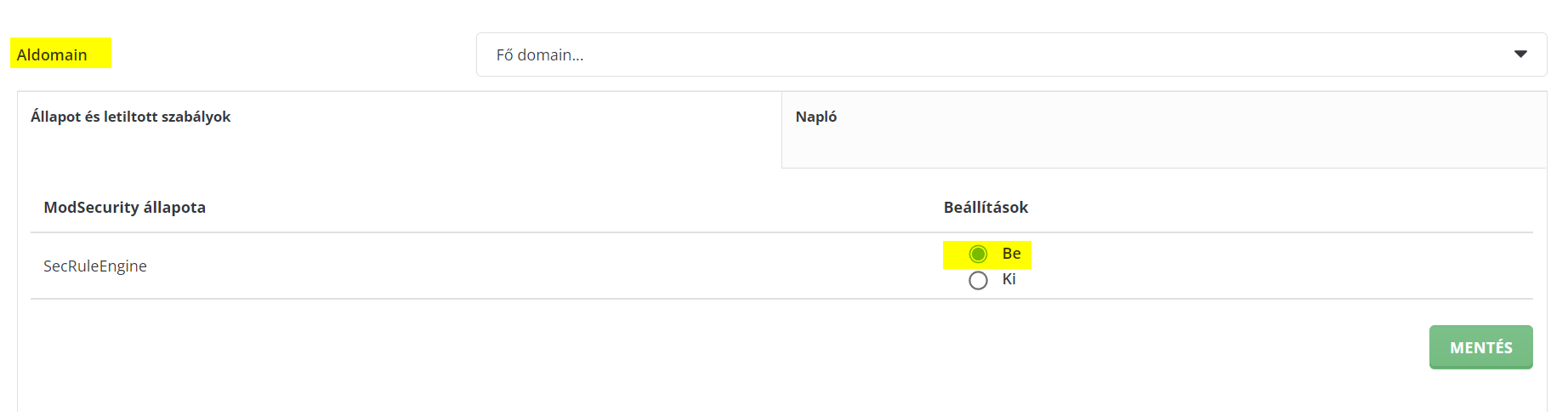

Beállítása a DirectAdmin felületén

A ModSecurity bekapcsolásához kövesse az alábbi lépéseket:

-

Lépjen be a DirectAdmin kezelőfelületre.

-

Navigáljon a Haladó beállítások ➠ ModSecurity menüponthoz.

-

A Domain vagy Aldomain menüből válassza ki azt a domain-t vagy aldomaint, amelyen a ModSecurity-t menedzselni szeretné.

-

Ellenőrizze, hogy a SecRuleEngine opció mellett a Be rádiógomb van kijelölve.

(ABeállapot azt jelenti, hogy a ModSecurity aktívan figyeli és blokkolja a szabályszegéseket.) -

Kattintson a Mentés gombra a módosítások alkalmazásához.

Szabályok letiltása fals pozitív esetén

Előfordulhat, hogy a ModSecurity egy szabálya jogos felhasználói tevékenységet tévesen támadásnak minősít – ezt fals pozitívnak nevezzük.

Ilyenkor nem szükséges az egész ModSecurity-t kikapcsolni: elég célzottan letiltani az adott szabályt.

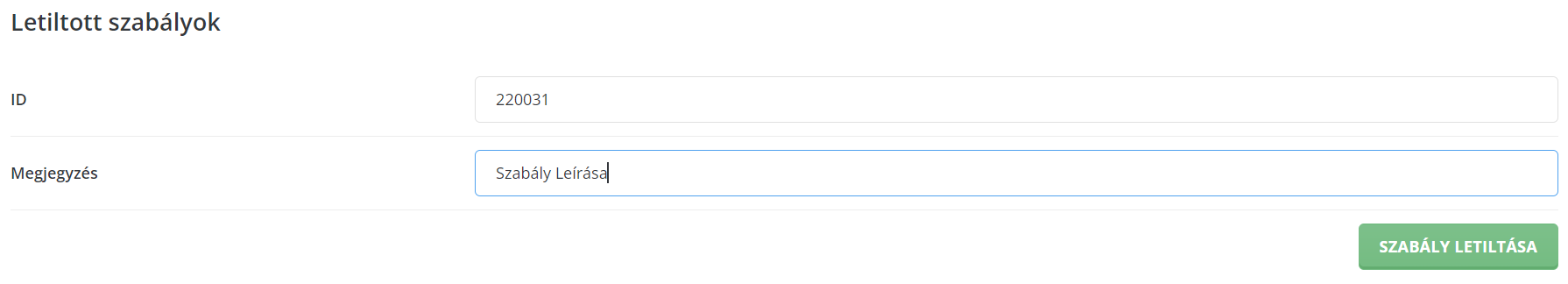

A szabály letiltásának menete:

-

A DirectAdmin felületén a Haladó beállítások ➠ ModSecurity menüpontra lépve keresse meg a problémás domain-t vagy aldomaint.

-

Az oldal alján található a Tiltott szabályok kezelése rész.

-

Az ID mezőbe írja be annak a szabálynak az azonosítóját (ID-ját), amelyet szeretne letiltani.

-

Az ID egy numerikus érték, például:

981176.

-

-

A Megjegyzés mezőbe írjon egy rövid leírást, például:

-

„Fals pozitív blokkolás fizetési oldalon”

-

„Űrlap beküldés hibásan észlelve”

-

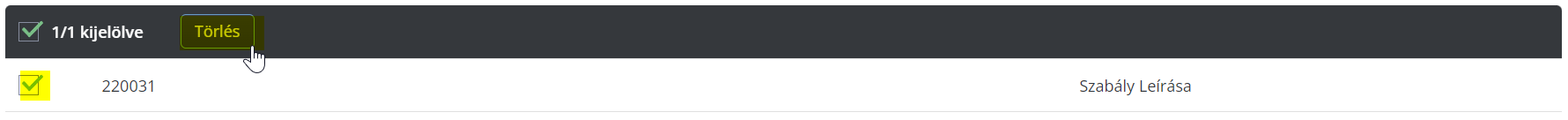

Szabály feloldása (eltávolítása a tiltásból)

Ha korábban egy szabályt letiltottunk, de később szükségessé válik annak visszaengedése, azt könnyen megtehetjük.

A szabály feloldásának lépései:

-

A DirectAdmin felületén navigáljunk a Haladó beállítások ➠ ModSecurity részhez.

-

Az Eltiltott szabályok listában keressük meg a feloldani kívánt szabályt.

-

A szabály sorának elején található jelölőnégyzetet pipáljuk be.

-

A megjelenő gyors műveleti eszköztáron kattintsunk a Törlés gombra.

Ezzel a művelettel a korábban tiltott szabály ismét aktív lesz, és újra érvényesülni fog az adott domain vagy aldomain védelme alatt.

Napló elemzése

A ModSecurity beavatkozásait és a naplózott eseményeket a DirectAdmin felületén a Napló fülre kattintva tekinthetjük át.

A napló listában az alábbi információk jelennek meg:

| Mező | Leírás |

|---|---|

| Dátum | A beavatkozás dátuma és pontos ideje. |

| Domain | Az érintett domain vagy aldomain neve. |

| Kérés sor | A teljes URL, amelyre a szabály beavatkozott. |

| Kliens IP-címe | A kérést küldő felhasználó (vagy támadó) IP-címe. |

| Szabály azonosítója | A beavatkozást kiváltó ModSecurity szabály ID-je. |

| + | Részletek megtekintése: itt bővebb szakértői jelentést olvashatunk az eseményről. Ez segít eldönteni, hogy jogos blokkolás vagy fals pozitív történt-e. |

Tipp:

A részletes jelentésben látott információk alapján eldönthetjük, hogy valóban egy támadási kísérlet történt-e, vagy csak egy ártalmatlan műveletet blokkolt a tűzfal.

Ha szükséges, a jelentésből könnyen azonosíthatjuk az érintett szabályt, és az ID segítségével gyorsan le is tilthatjuk azt.

Szabály kihagyása naplóelemzésből

Amennyiben a naplóelemzés során egy szabályt téves blokkolás (fals pozitív) miatt szeretnénk kizárni:

-

Kattintsunk az adott naplóelem mellett található Szabály kihagyása lehetőségre.

-

A rendszer automatikusan hozzáadja a szabály azonosítóját a letiltott szabályok listájához, így azt a jövőben nem fogja alkalmazni az adott domainre vonatkozóan.

A szolgáltató nem biztosít naplóelemzést a Modsecurity alkalmazáshoz díjmentesen. Ettől függetlenül érdemes jelezni a szolgáltató felé, ha egy-egy szabály rendszeresen fals-pozitív eredményt ad, hogy felülvizsgáljuk annak működését.

Miért nem biztosítunk díjmentes naplóelemzést a ModSecurity alkalmazáshoz?

A ModSecurity által naplózott események elemzése nem pusztán technikai, hanem biztonsági szempontból érzékeny és szakértelmet igénylő feladat. Az alábbi okok miatt nem tudjuk ezt a szolgáltatást automatikusan és díjmentesen biztosítani minden ügyfelünknek:

-

Szakértői elemzés szükséges: A naplók értelmezése – különösen a fals pozitívok azonosítása – mélyebb rendszergazdai és informatikai biztonsági ismereteket igényel. Az ilyen jellegű beavatkozásokat csak tapasztalt szakemberek végezhetik, ami idő- és erőforrásigényes feladat.

-

Egyedi konfigurációk és igények: Minden weboldal és alkalmazás másként működik. Egyes szabályok egyes ügyfelek oldalain jogosan avatkoznak közbe, másoknál viszont indokolatlanul. Az általános elemzés helyett mindig az adott rendszer működésének és környezetének figyelembevételével kell dönteni.

-

Időráfordítás és prioritás: A beérkező kérések nagy számát figyelembe véve, csak célzott, fizetős szolgáltatás keretében tudunk dedikált időt biztosítani ilyen elemzésekre, hiszen minden egyes vizsgálat gondos áttekintést, riportkészítést és visszatesztelést igényel.

-

Biztonságmegőrzés és felelősség: Egy-egy szabály kikapcsolása komoly biztonsági következményekkel járhat. Ennek eldöntését nem vállalhatjuk át automatikusan minden esetben, mivel a felelősség is azzal arányosan nő.